2024年7月19日美國東部時間上午11:30美國網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)發布端點資安防護廠商(CrowdStrike)因更新問題,而造成Microsoft Windows系統的大規模中斷事件,導致全球超過850萬用戶,包含機場、銀行、媒體、交通運輸、醫療機構皆受影響,亦影響到台灣許多組織之數位運作;同日,晚間CISA,指出有惡意行為者利用此次事件,執行網路釣魚和其他惡意行為,請企業及民眾提高警覺,及進行資安通報。

不過,此次事件卻凸顯了美國資安韌性政策的缺口,即以應變對外資安威脅策略,與歐盟降低數位及資安產品的風險有異,使得端點資安防護廠商的更新問題,成為重大資安事件;此亦提供予台灣資安韌性政策參考,說明如下。

一、美國資安韌性政策的缺口

2022年9月美國CISA更新2023年至2025年的資安戰略,定義資安韌性(Resilience)是指:

關鍵基礎設施能為資安威脅及危害做好準備、適應不斷變化的條件,以承受不利條件及干擾,達成快速恢復的能力。

其中,戰略四個目標就是:資訊空間的防禦和韌性、減少對關鍵基礎設施的風險、全國運營合作和資訊共享,及統一通報流程。

1.深化資安夥伴合作,以更分析網絡入侵,以阻止(破壞)攻擊事件,及驅逐駭客。

2.降低風險及強化韌性:

2.1 擴大基礎設施、系統和網路風險的可視性

2.2 提升CISA的風險分析能力和方法

2.3 加強 CISA 資安風險緩解的引導及影響力

2.4 增強利害關係者與基礎設施和網路安全及韌性力

2.5 提高 CISA 面對資安威脅及事件應變之能力

2.6 支持選舉(基礎)設施的風險管理量能

3. 16個CI有指定(設計)的風險管理部門( Sector Risk Management Agency, SRMA),其中CISA擔任8個CI的SRMA(單一擔任),分別是化學、商業、通訊、關鍵製造、水壩、緊急服務、資訊及核能等。

由此可知美國資安韌性政策的核心為應對外部威脅,能達成快速應變、通報及復原程序,而忽略了數位產品及資安產品所帶來的資安威脅,亟須對該產品進行第三方資安風險,及資安事件壓力測試,讓此次的Microsoft Windows系統的大規模中斷事件,不再發生。

二、歐盟韌性法規

2022年9月歐洲網路韌性法(草)案 (Proposed Articles of the European Cyber Resilience Act , CRA) 強化網路安全規則,以確保資通訊軟硬體安全,有以下四個目標:

1.確保製造商從設計、開發階段至整個生命週期,導入資訊安全技術(例如掌握與解決漏洞問題),以提高具有數位產品的安全性;

2.確保連續(5年)的網路安全框架,促進軟硬體生產商的合規性;

3.增強數位產品的安全透明度(建立資安風險等級)

4.強化數位產品的市場監督及執法機制,使企業和消費者能夠安全地使用有數位元素之產品。

2023年11月30日歐洲執行委員會(Commission)及理事會(European Council Parliament)宣布已經就《歐洲網路韌性法(草)案》(Proposed Articles of the European Cyber Resilience Act , CRA)立法文本達成協議,希望能於明年初達成立法程序,採分階段過渡期內生效,漏洞報告義務在21 個月後(即2025 年末)生效,剩餘義務在3年後(即2027年初)生效。

歐洲議會(European Parliament)2024年3月12日立法決議通過後,CRA法規對「具有數位元素的產品」(Products with digital elements, PDEs)的製造商和進口商賦予相關資安義務,包括硬體和軟體產品:

1.CRA規範風險評估方法,針對PDE進行已知漏洞評估,並要求相關廠商進行資安防護之設計,以滿足基本的資安要求。

2.要求PDE廠商進行資安合格評估。

3.PDE廠商發現資安漏洞(24小時內)通知歐盟網路安全局(European Union Agency for Cybersecurity, ENISA)及相關國家網路安全機構,並提出修補計畫。

4.PDE廠商發現嚴重安全事件,應向ENISA及相關國家網路安全機構,並向其用戶通報。

5.ENISA及相關國家網路安全機構對PDE進口廠商進行資安調查。

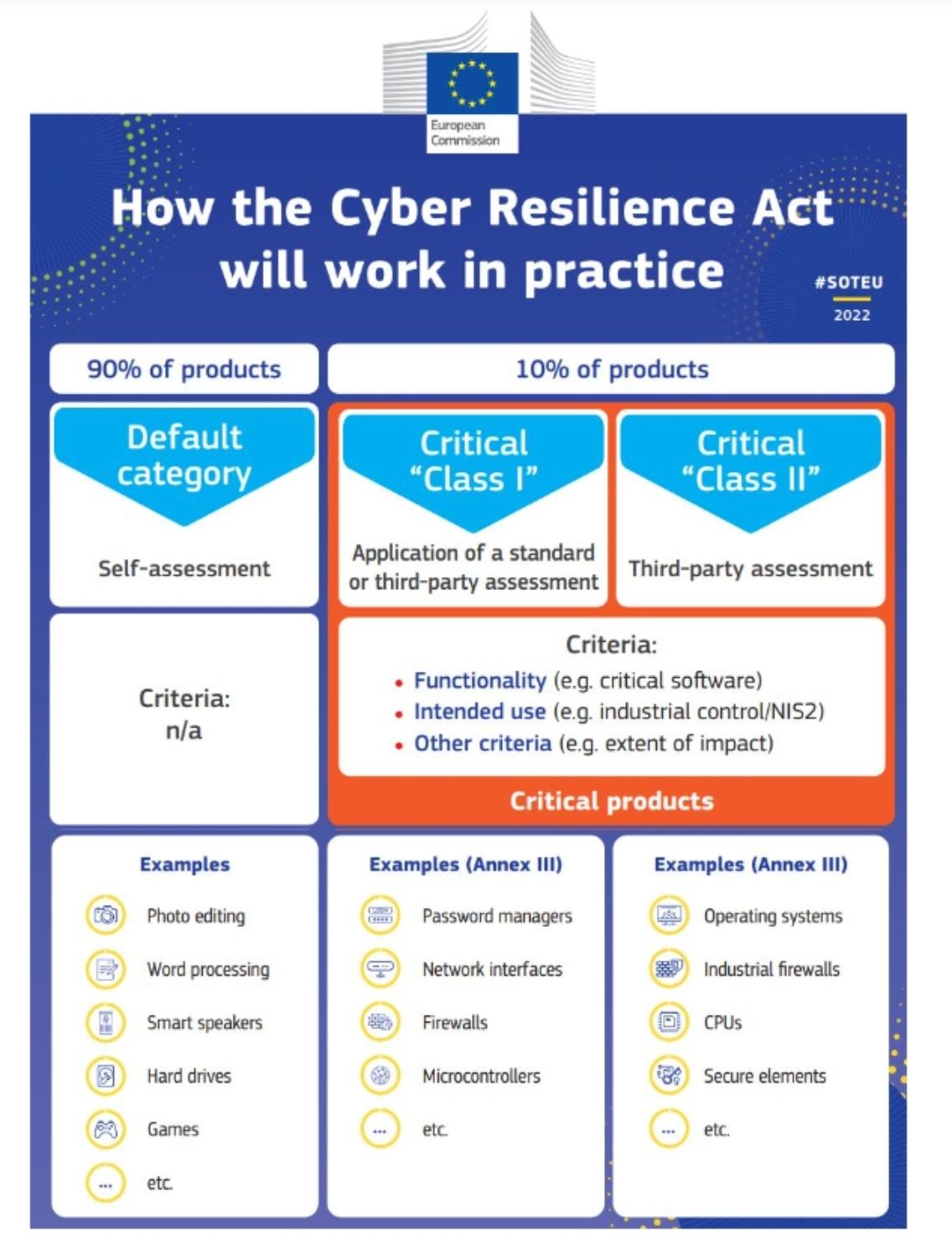

儘管歐洲網路韌性法(European Cyber Resilience Act , CRA)廣泛適用於「具有數位元素的產品」(Products with digital elements, PDEs),但仍聚焦於「重要」或「關鍵」之PDE,包括涵蓋資安軟體(例如防毒軟體和VPN)以及連網裝置(例如「智慧家庭」裝置、連網玩具、穿戴式裝置)等相關數位軟及硬體(詳見下圖)。其中,數位元素的關鍵產品應接受特定且合規的資安評估程序,並依照CRA法規附件三的規定,將資安風險分為一類(23種)和二類(15種)等級,其中二類的資安風險較大。

圖 1 CRA法規對於數位元素的關鍵產品的資安風險分類。(資料來源: https://www.european-cyber-resilience-act.com/)

(一)第1類PDEs資安風險評估項目

1.身分管理系統軟體及特權存取管理軟體;

2.獨立和嵌入式瀏覽器;

3.密碼管理器;

4.搜尋、刪除、隔離惡意軟體的軟體;

5.具有虛擬私人網路(VPN)功能的數位元素產品;

6.網路管理系統;

7.網路配置管理工具;

8.網路流量監控系統;

9.網路資源管理;

10.安全資訊和事件管理(SIEM)系統;

11.更新/補丁管理,包括啟動管理器;

12.應用配置管理系統;

13.遠端存取/共享軟體;

14.移動設備管理軟體;

15.實體網路介面;

16.II類不包括的作業系統;

17.II類未涵蓋的防火牆、入侵偵測和/或預防系統;

18. 不屬於第二類的路由器、用於連接網際網路的數據機和交換器;

19.II類不包括的微處理器;

20.微控制器;

21.專用積體電路(ASIC)和現場可程式閘陣列(FPGA)

22.II類不包括的工業自動化和控制系統(IACS)

23.II類未涵蓋的工業物聯網。

(二)第2類PDEs資安風險評估項目

1.伺服器、桌上型電腦和行動裝置的作業系統;

2.支援作業系統和類似環境虛擬化執行的虛擬機器管理程式和容器執行時間系統;

3.公鑰基礎設施和數位憑證頒發者;

4.工業用途的防火牆、入侵偵測及/或預防系統;

5.通用微處理器;

6.用於整合可程式邏輯控制器和安全元件的微處理器;

7.用於連接網際網路的路由器、數據機以及用於工業用途的交換器;

8.安全元件;

9.硬體安全模組(HSM);

10.安全加密處理器;

11.智慧卡、智慧卡讀卡機和令牌;

12.工業自動化與控制系統(IACS)

13.基本實體使用的工業物聯網設備

14.機器人感測和執行器組件以及機器人控制器

15.智慧電錶

不過,CRA法規不適用於法規 (EU) 2017/745 [人類使用的醫療器械和此類設備的配件] 和法規 (EU) 2017/746 [人類體外診斷醫療器械] 範圍。

若數位軟硬體及服務廠商違反CRA,則可能面臨最高達1,500 萬歐元或全球營業額的2.5%之罰款,以較高者為準。

三、台灣的數位韌性政策反思

今年520新政府對於「數位韌性」的核心理念是:

運用數位工具來提升「全民數位韌性」,確保我國在任何時候遭受到不利的影響,不僅可以快速恢復,並透過完善機制即時應變,甚至從被攻擊的經驗中學習、強化自身體質。

由此可知,台灣數位韌性政策採美式策略,屬於提高資安事件之應變能力,而非歐盟「具有數位元素的產品」(Products with digital elements, PDEs)的資安風險控管模式,將產生資安韌性缺口。

主因,當國內依賴極少數的數位軟及硬體供應商時,就如同將雞蛋放在同一個籃子中,當此籃子不堅固時,就會導致籃漏卵破的風險。

因此,要補足資安韌性缺口,我國除應該學習歐盟建立「具有數位元素的產品」(Products with digital elements, PDEs)的資安風險控管模式外,更應該積極強化以下資安韌性策略:

1.政府應要求A級機關及上市櫃關鍵產業應建構熱備援系統,且該備援系統與原系統須有資安治理機制(如兩系統間的區隔性)

2.核心系統建置或重大更新時,須進行資安弱掃、滲透及壓力測試

3.政府應積極投資我國自主研發數位及資安產業,以分散外商的數位依賴性,提升數位韌性